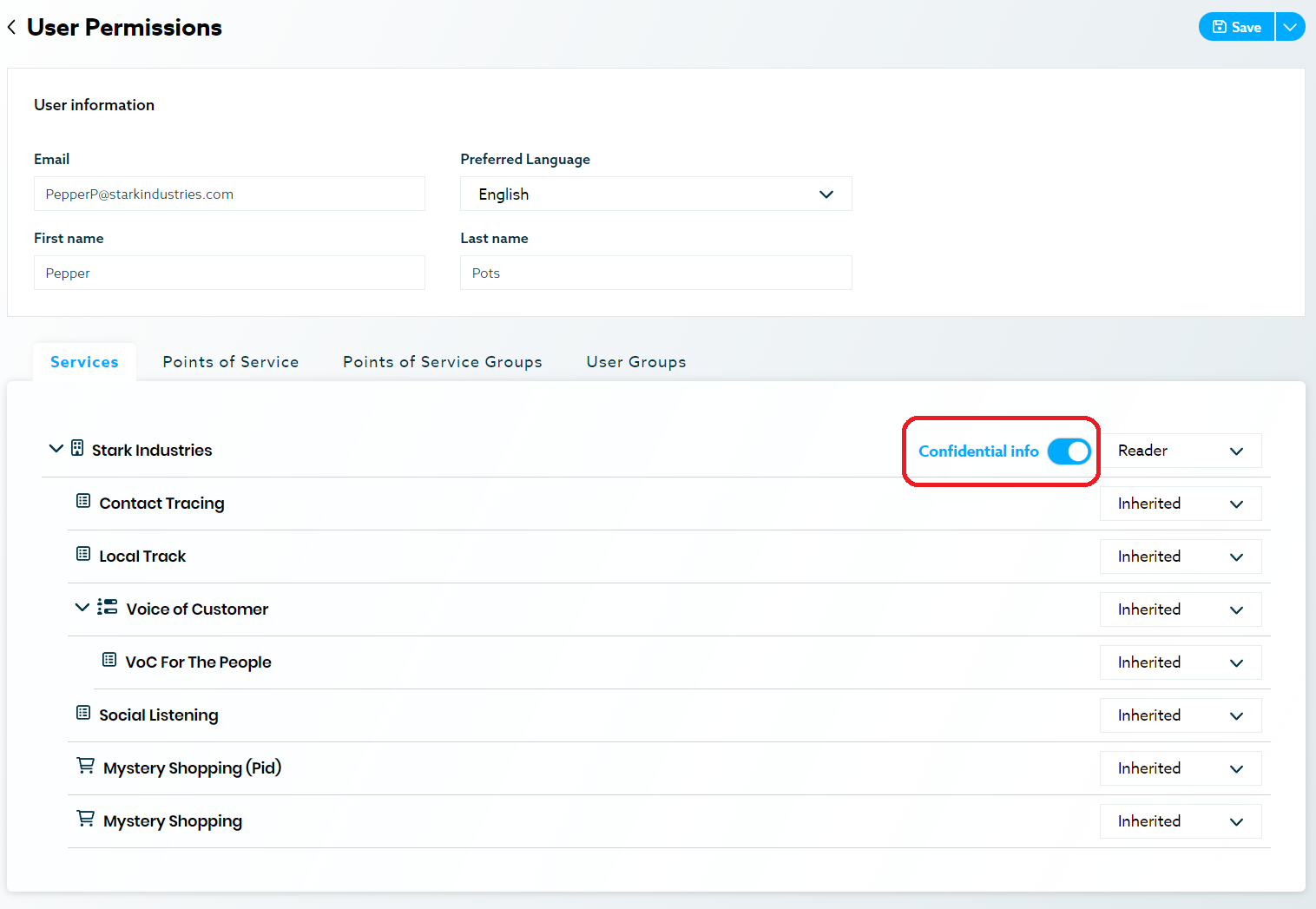

Hiérarchie

Organisation

Une organisation est l’entité la plus élevée dans la hiérarchie. Elle comprend généralement un ou plusieurs abonnements. Une organisation ne contient jamais de point de vente.

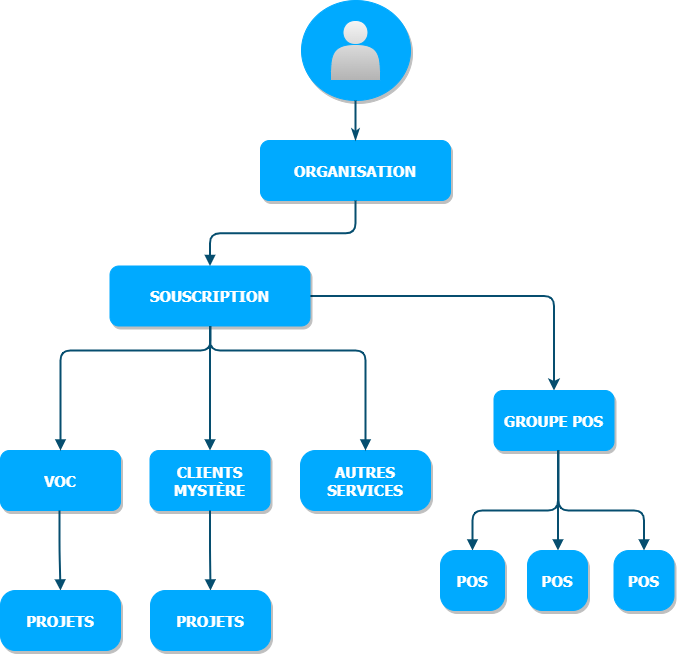

Exemple : Marvel Group Inc. est la société mère qui possède plusieurs entreprises/marques.

Abonnement

Une organisation peut avoir un ou plusieurs abonnements, qui sont généralement des marques, des divisions ou des entreprises appartenant à l’organisation. Un abonnement contient généralement au moins un point de vente.

Exemple : Oscorp, Stark Industries et Daily Bugle sont toutes des entreprises individuelles avec leurs propres employés, appartenant toutes à Marvel Group Inc.

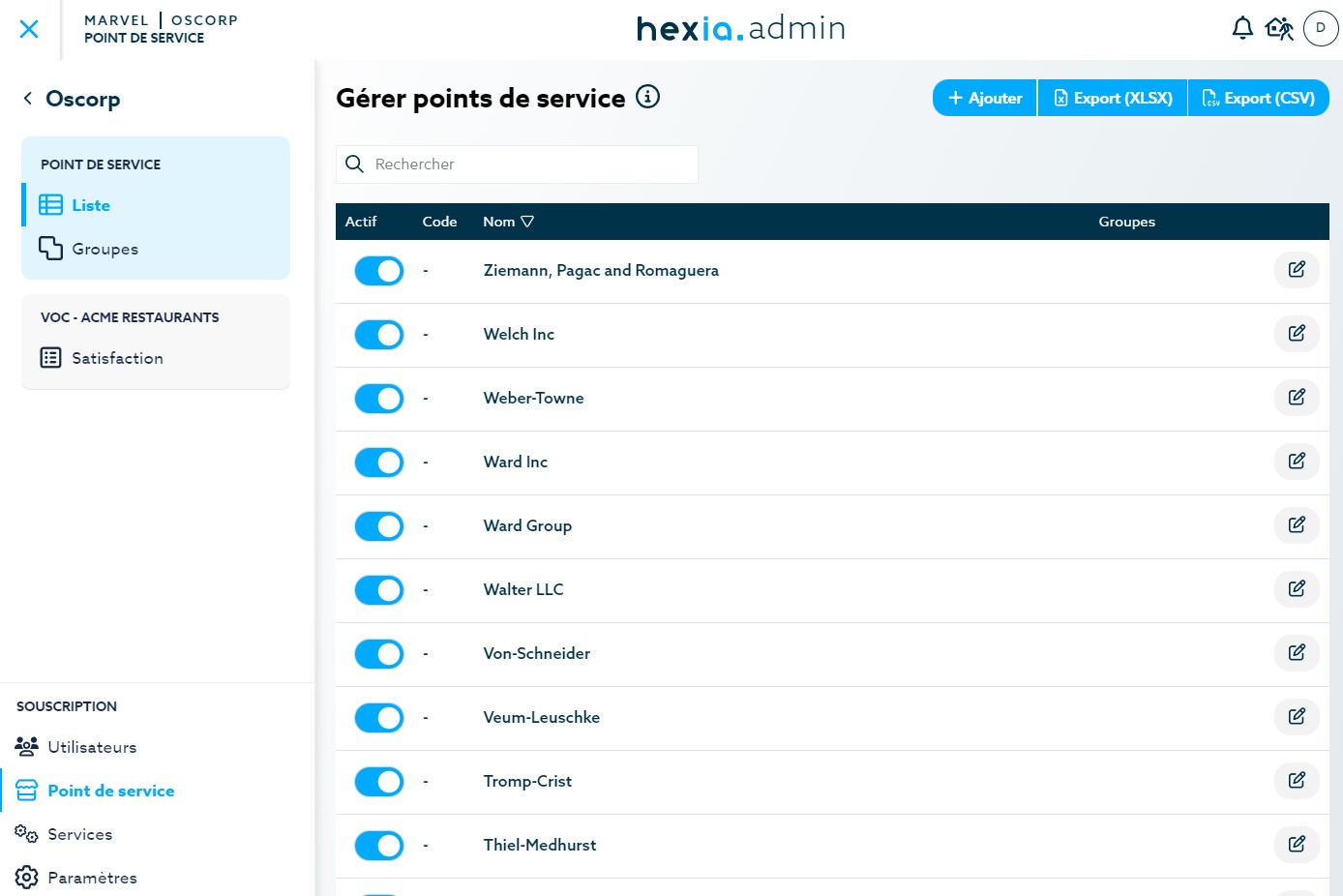

Point de service

Un point de service est généralement un magasin physique, mais il peut également s’agir d’un autre segment d’activité, comme un point de retrait ou un emplacement non physique pour les entreprises en ligne.

Exemple : Montréal est l’un des nombreux points de service qu’Oscorp possède à travers le pays.

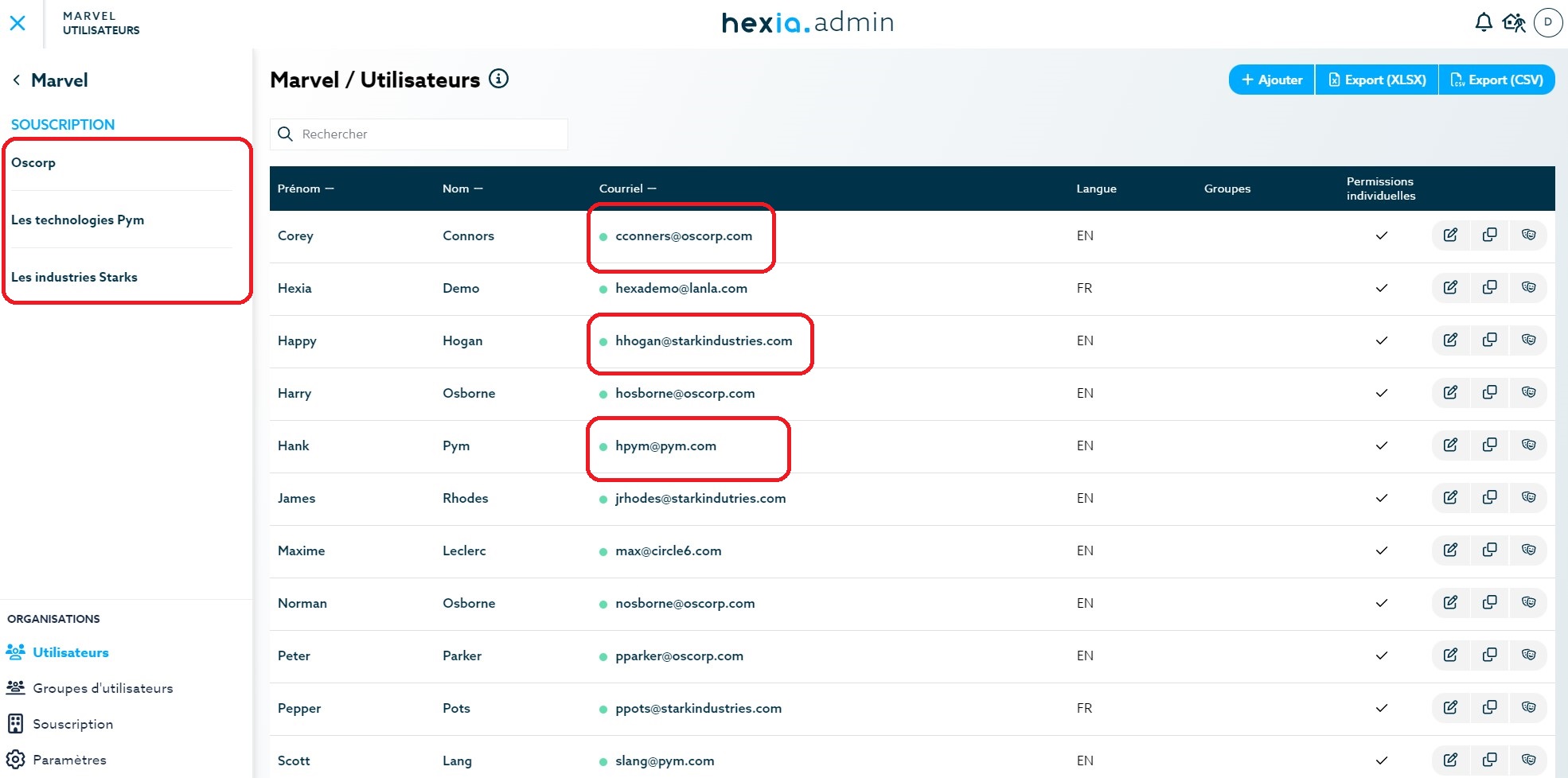

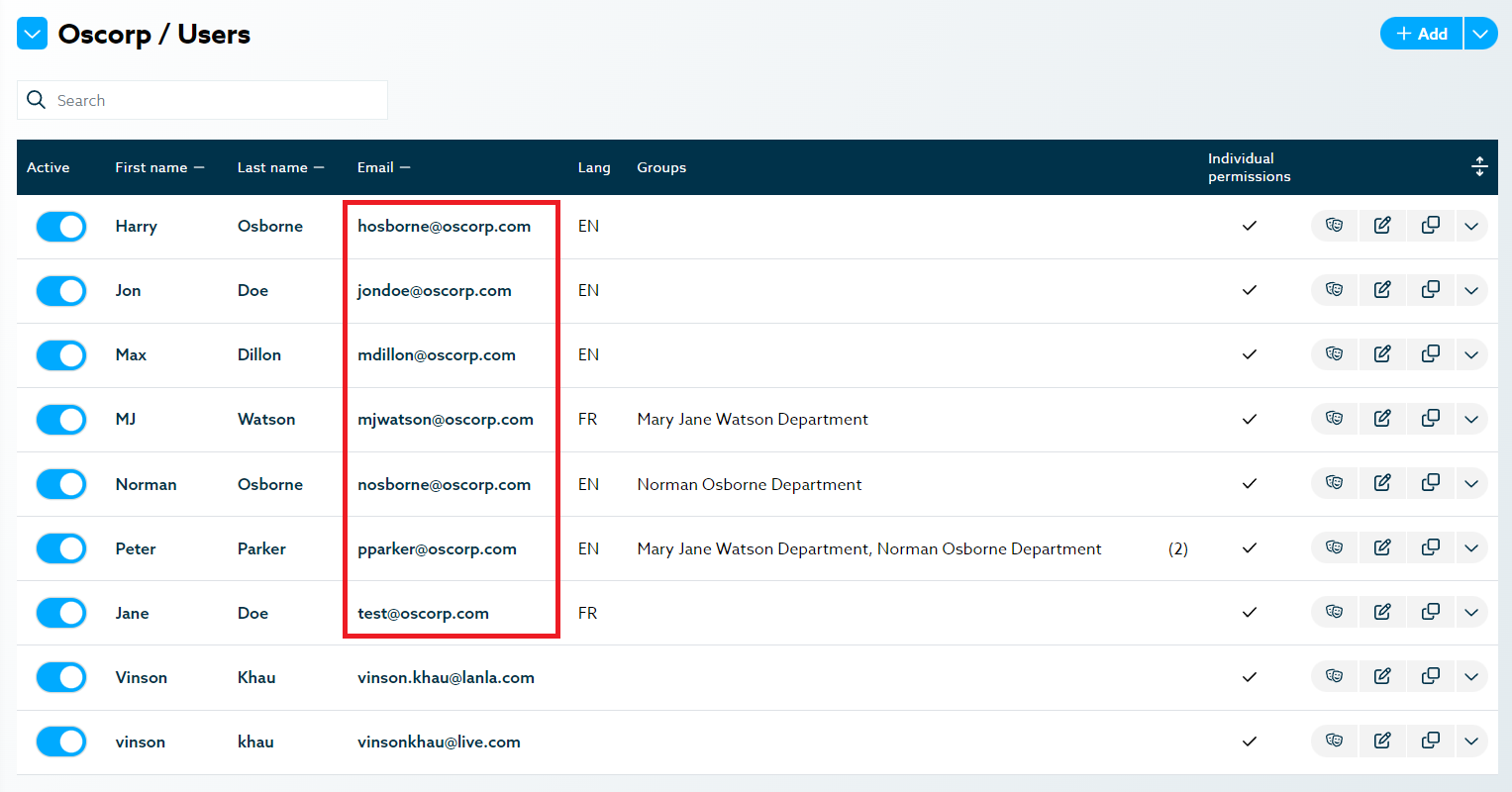

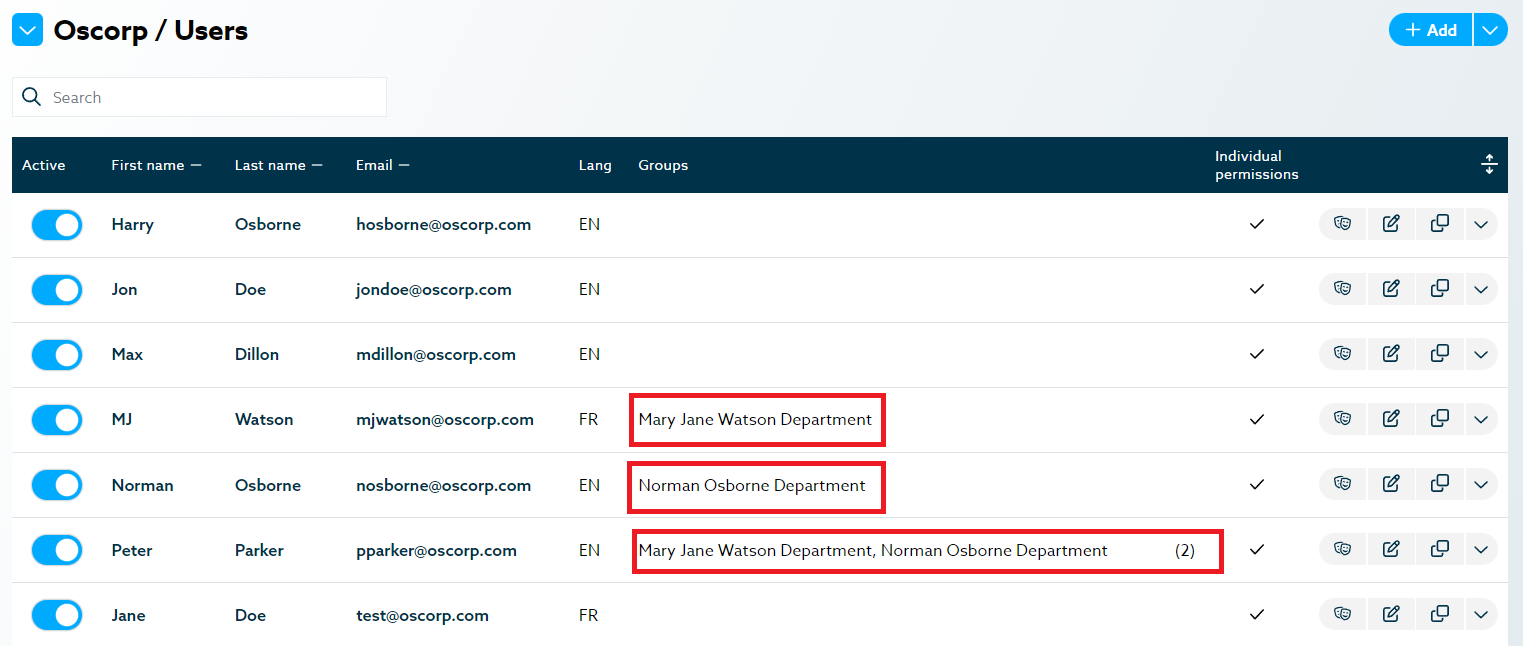

Utilisateurs

Les utilisateurs peuvent faire partie du niveau organisation ou du niveau abonnement. Un utilisateur au niveau de l’organisation peut avoir accès à un ou plusieurs abonnements appartenant à l’organisation. Un utilisateur d’un abonnement peut uniquement avoir accès aux ressources de cet abonnement.

Exemple : Les employés de Marvel Group Inc. pourraient avoir accès à un ou plusieurs abonnements pour les surveiller, tandis qu’un employé d’Oscorp aurait uniquement accès aux ressources d’Oscorp et aucune de Stark Industries (car cela représenterait un risque de sécurité pour Iron Man).

Utilisateurs Marvel :

Utilisateurs Oscorp :

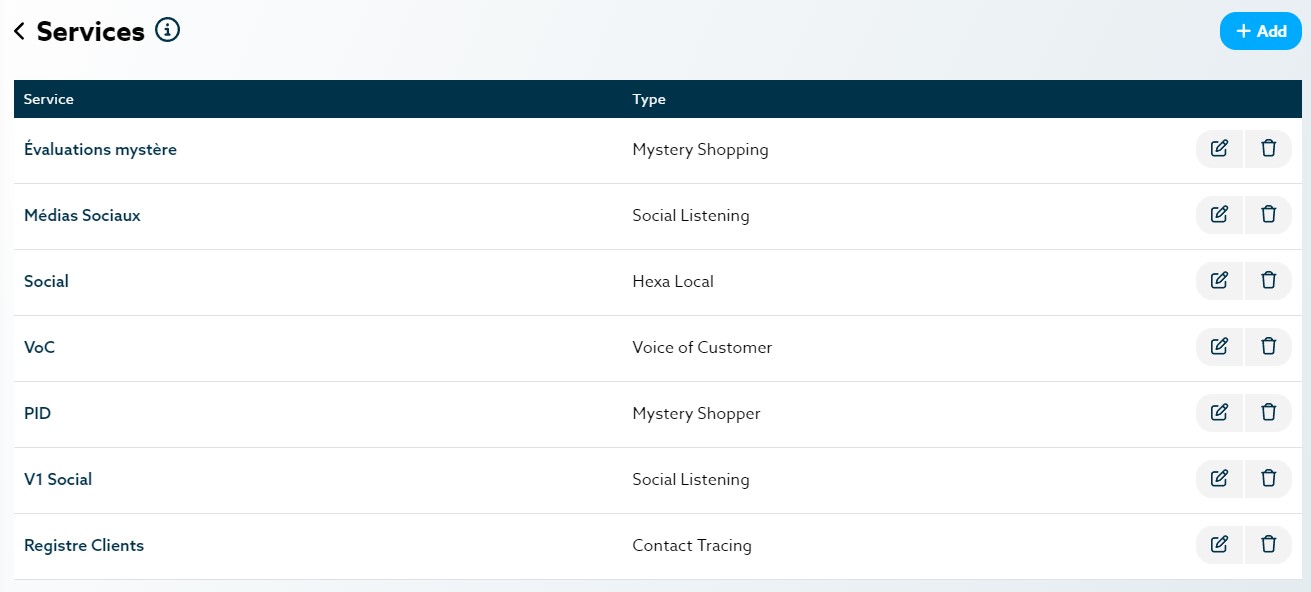

Services

Un service est un produit sous Hexia. Voix du client, Client Mystère et Hexia Local sont de bons exemples de services. Il existe plusieurs services disponibles, et vous pouvez définir les permissions pour chacun d’entre eux individuellement. Vous pouvez également avoir plusieurs éléments de service sous le même abonnement en fonction du service. Vous pouvez également avoir plus d’un élément de service d’un même type sous le même abonnement.

Exemple : Stark Industries a besoin de deux services de Voix du Client, une enquête pour les achats postérieurs et un autre pour les livraisons de marchandises blindées, ainsi qu’un service Hexia Local pour surveiller ce que les utilisateurs disent en ligne. L’administrateur a donc créé 2 éléments de service VoC et 1 élément de service Hexia Local.

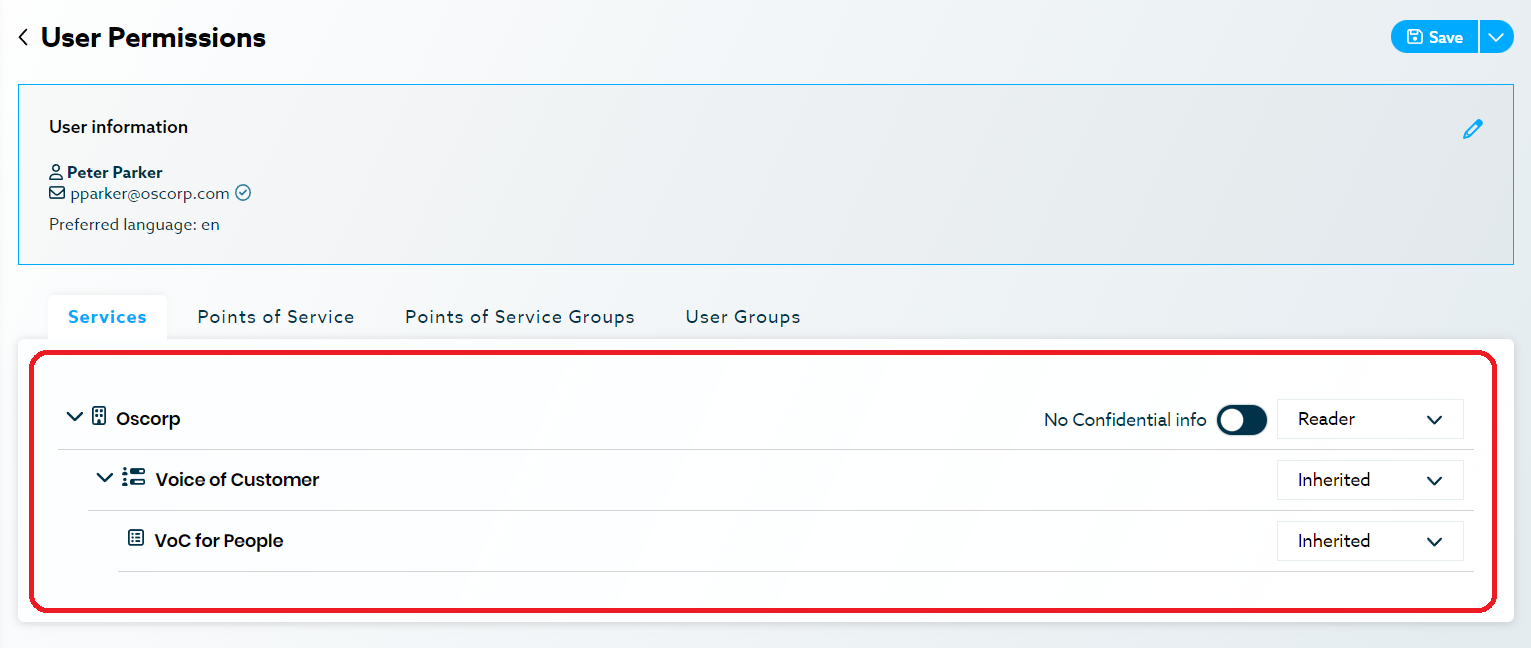

Deux façons d’accorder des autorisations :

Il existe deux façons d’accorder des autorisations à un utilisateur :

Autorisations individuelles : vous permettent de donner des autorisations détaillées à toute personne souhaitée.

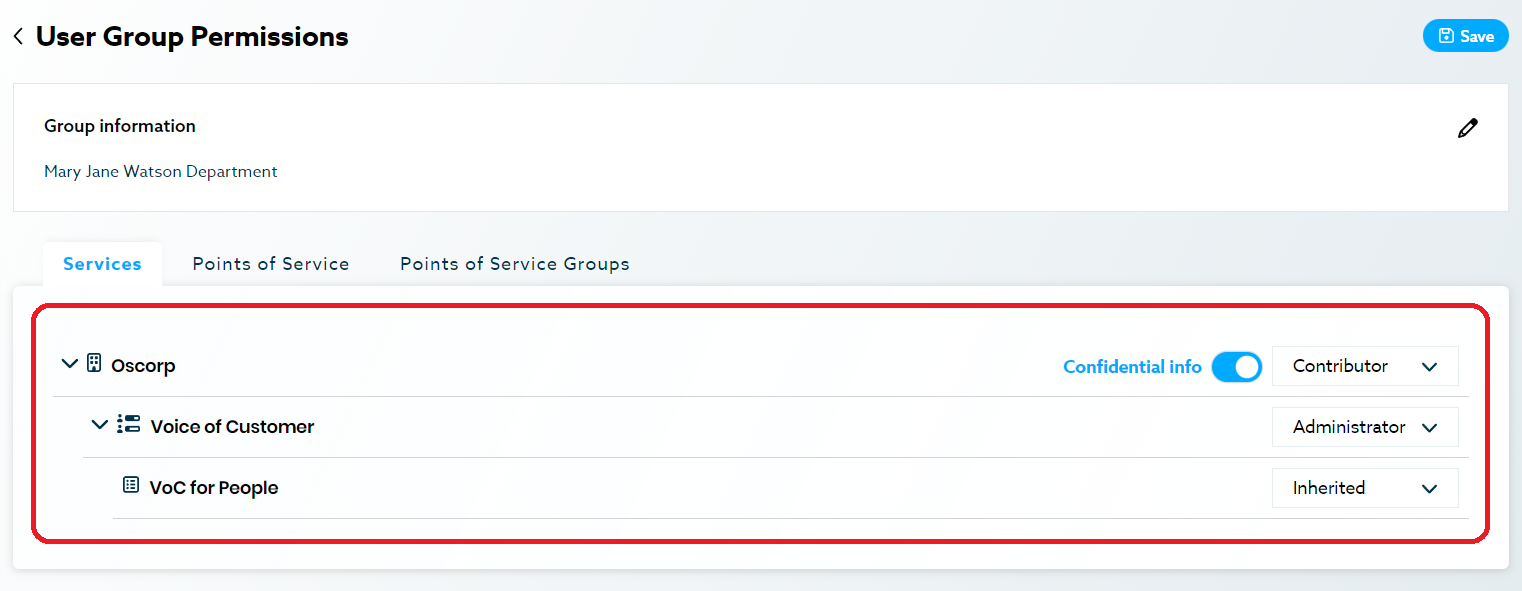

Autorisations de groupe : Dans les grandes organisations, il peut être très chronophage de créer des autorisations individuelles pour chaque employé, il est donc préférable de créer des groupes, chacun ayant ses propres autorisations, puis d’assigner des utilisateurs à un ou plusieurs groupes.

Exemple : Tous les chefs de projet ont les mêmes autorisations, qui diffèrent de celles des employés du service marketing.

Niveaux de rôles d’autorisation :

Différents rôles peuvent accéder à différentes fonctions selon les services. Un lecteur peut avoir un accès en lecture seule aux données, tandis qu’un contributeur peut être en mesure de modifier les données et un administrateur peut être en mesure de faire tout cela et de définir également des alertes. Consultez le tableau ci-dessous pour obtenir des détails sur les niveaux d’autorisation par service.

Portail d’administration

| Permissions / Roles | Owner | Administrator | Contributor | Reader |

| Access the Administration portal | x | x | ||

| Create / Edit / Delete a Subscription | x | x | ||

| Create / Edit / Delete a Service | x | x | ||

| Create / Edit / Delete a User & Permissions | x | x | ||

| Create / Edit / Delete a User Group & Permissions | x | x | ||

| View a PoS | x | x | x | x |

| Create / Edit | x | x | Edit | |

| Create / Edit / Delete a PoS Group | x | x |

Voix du Client (filtré par les autorisations du PoS ou du groupe PoS)

| Permissions / Roles | Owner | Administrator | Contributor | Reader |

| Access the Dashboard | x | x | x | x |

| Access the Alerts | x | x | x | x |

| Edit / Forward / Change Status of Alerts | x | x | x | |

| Access to the Result Section | x | x | x | x |

| Access to the Competitor Results Section | x | x | x | x |

| Access to the Trends Section | x | x | x | x |

| Access to the Report Section | x | x | x | x |

| Access confidential information | Requires the CI permission | Requires the CI permission | Requires the CI permission | Requires the CI permission |

Client Mystère

| Permissions / Roles | Owner | Administrator | Contributor | Reader |

| Access the Dashboard | x | x | x | x |

| Access to the Result Section | x | x | x | x |

| Access to the Report Section | x | x | x | x |

| Access confidential information | Requires the CI permission | Requires the CI permission | Requires the CI permission | Requires the CI permission |

Remarque pour propriétaire/administrateur : Les utilisateurs ajoutés au niveau de l’abonnement apparaîtront au niveau de l’organisation. Un utilisateur créé au niveau de l’organisation pourra attribuer des autorisations au niveau de l’abonnement. (Par exemple, accéder à Marvel au niveau de l’organisation par rapport à Oscorp et Stark Industries au niveau de l’abonnement).

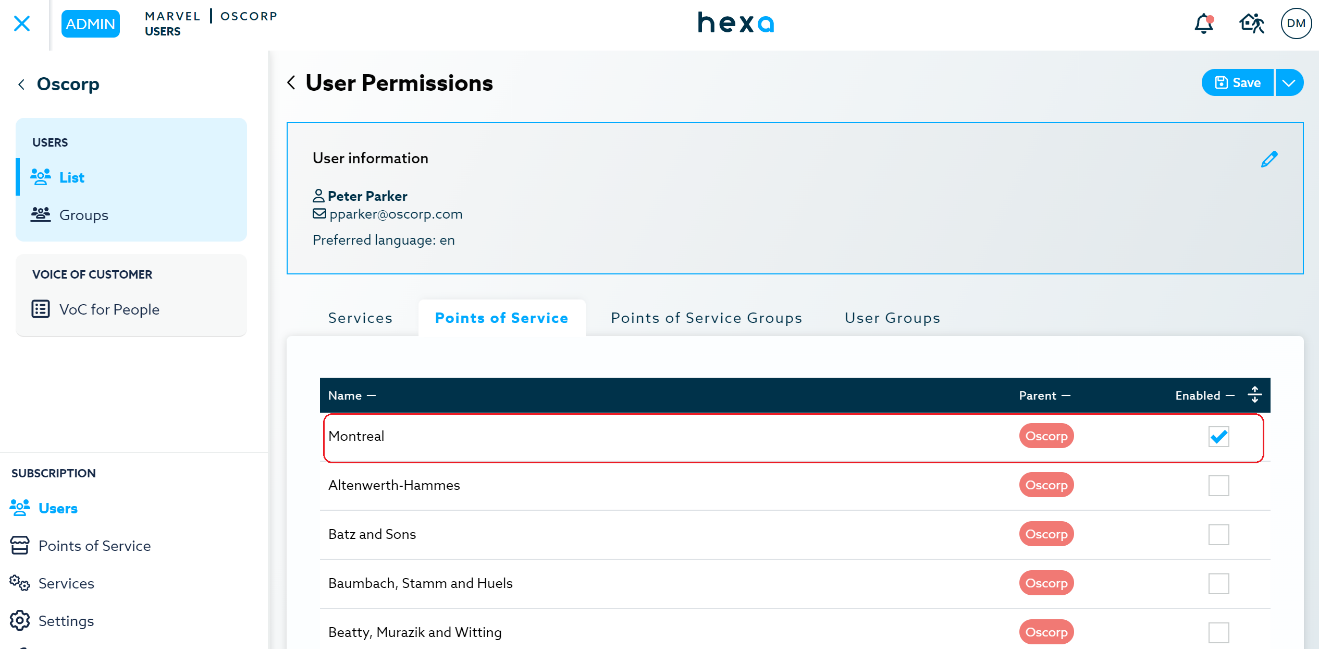

Autorisations du Point de service et des Services :

Pour avoir un compte opérationnel, un utilisateur doit avoir deux niveaux d’autorisation : l’un pour le service auquel vous souhaitez que l’utilisateur accède et un autre pour un Point de service ou un groupe de Points de service. Ensemble, cela détermine à quoi un utilisateur a accès.

Exemple : Un utilisateur peut avoir accès au service Voix du Client, mais ne voir aucune donnée car aucun Point de vente n’est attribué. En attribuant à cet utilisateur le Point de vente de Montréal, il aura accès aux données du service Voix du Client de Montréal.

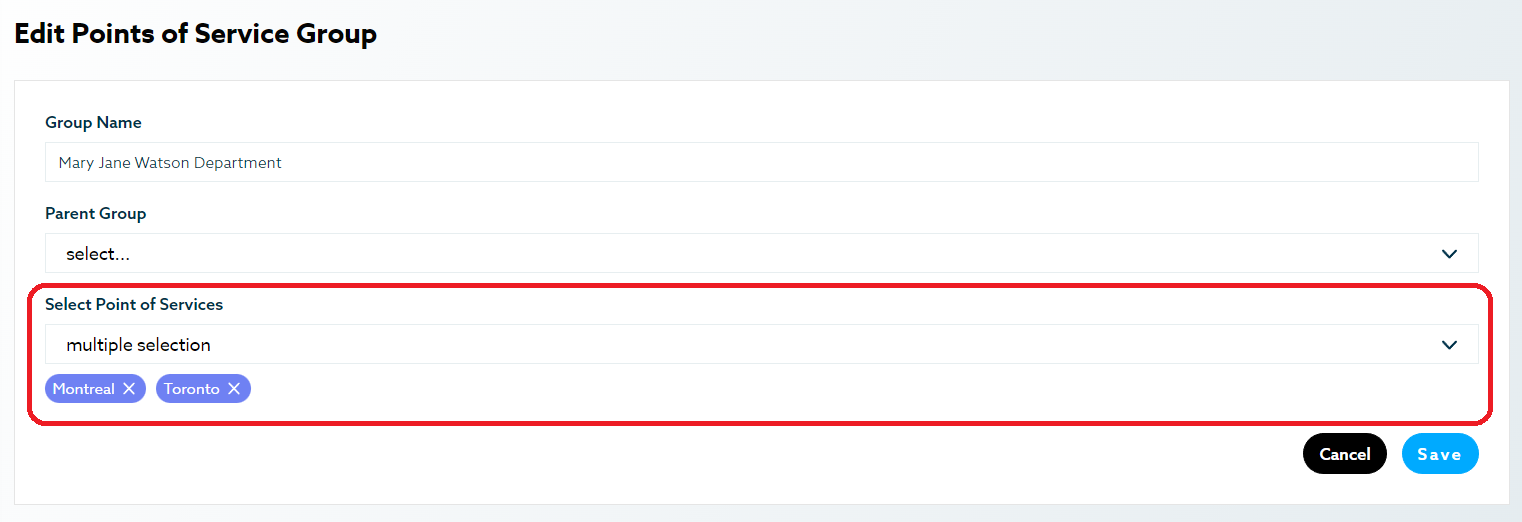

Groupe de Points de service :

Tout comme pour les utilisateurs, vous pouvez créer des groupes de PoS. La façon dont vous les regroupez vous revient. Ils peuvent être regroupés par région ou même sous le nom d’un directeur régional. Un PoS peut être attribué à plusieurs groupes et constitue également un moyen pratique de filtrer les données dans le tableau de bord selon les besoins d’une organisation.

Exemple : Créer le groupe Département Mary Jane et assigner à la fois les points de vente de Montréal et de Toronto à ce groupe permettra à Mary Jane Watson de voir les données des deux points de vente. Cependant, elle n’aura pas accès au groupe Département Gwen Stacy à moins qu’un administrateur ne lui donne également des droits d’accès à ce groupe (mais cela ne se produira pas car ils ne sont pas sur la même longueur d’onde).

Note sur les permissions de plusieurs groupes : si vous donnez à un utilisateur des permissions de plusieurs groupes, certaines peuvent se chevaucher, et il peut devenir plus difficile de déterminer ce à quoi un utilisateur peut avoir accès ou non. Par exemple, si le point de vente de Montréal pour le Client Mystère se trouve à la fois dans les groupes Mary Jane et Gwen, le supprimer du groupe Mary Jane n’empêchera pas un utilisateur ayant les permissions du groupe Gwen de le voir. Un administrateur peut utiliser la fonction d’usurpation d’identité pour vérifier ce qu’un utilisateur peut voir ou ne pas voir.

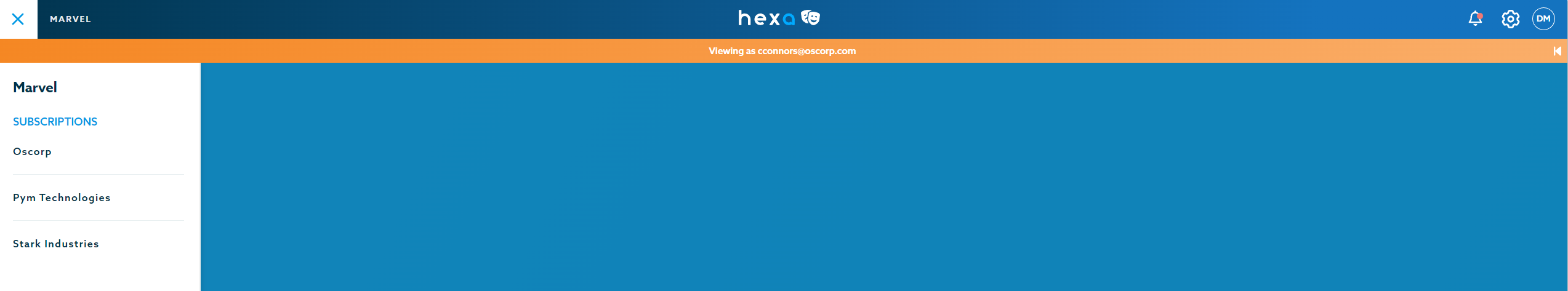

Fonctionnalité d’impersonation d’utilisateur

Les administrateurs peuvent obtenir un aperçu des permissions individuelles des utilisateurs grâce à la fonctionnalité « Usurpation d’Utilisateur ». En cliquant sur l’icône de masque située dans les permissions de l’utilisateur, les administrateurs peuvent voir la plateforme du point de vue d’un utilisateur sélectionné, leur permettant de comprendre exactement à quoi l’utilisateur a accès.

Exemple :

Si des permissions sont attribuées exclusivement à Normand Osborn pour Oscorp, un admin peut utiliser la fonctionnalité d’usurpation pour voir Hexia comme lui, validant ainsi que M. Osborn devrait uniquement avoir accès aux fonctionnalités liées à Oscorp.

Comment Utiliser la Fonctionnalité d’Usurpation :

• Cliquez sur le masque à côté d’un nom d’utilisateur dans le tableau des utilisateurs.

• Une fois dans la vue d’usurpation d’utilisateur, une barre orange (référencée dans l’image ci-dessous) apparaîtra pour indiquer que l’admin voit la plateforme comme un autre utilisateur, évitant toute confusion avec son propre compte.

• Pour sortir de cette vue et retourner au compte admin, il suffit de sélectionner l’icône flèche située en haut à droite de la barre orange.

Cette fonctionnalité est cruciale pour s’assurer que chaque expérience utilisateur est optimale et que leurs accès sont correctement attribués, maintenant une interface utilisateur fluide et sécurisée.

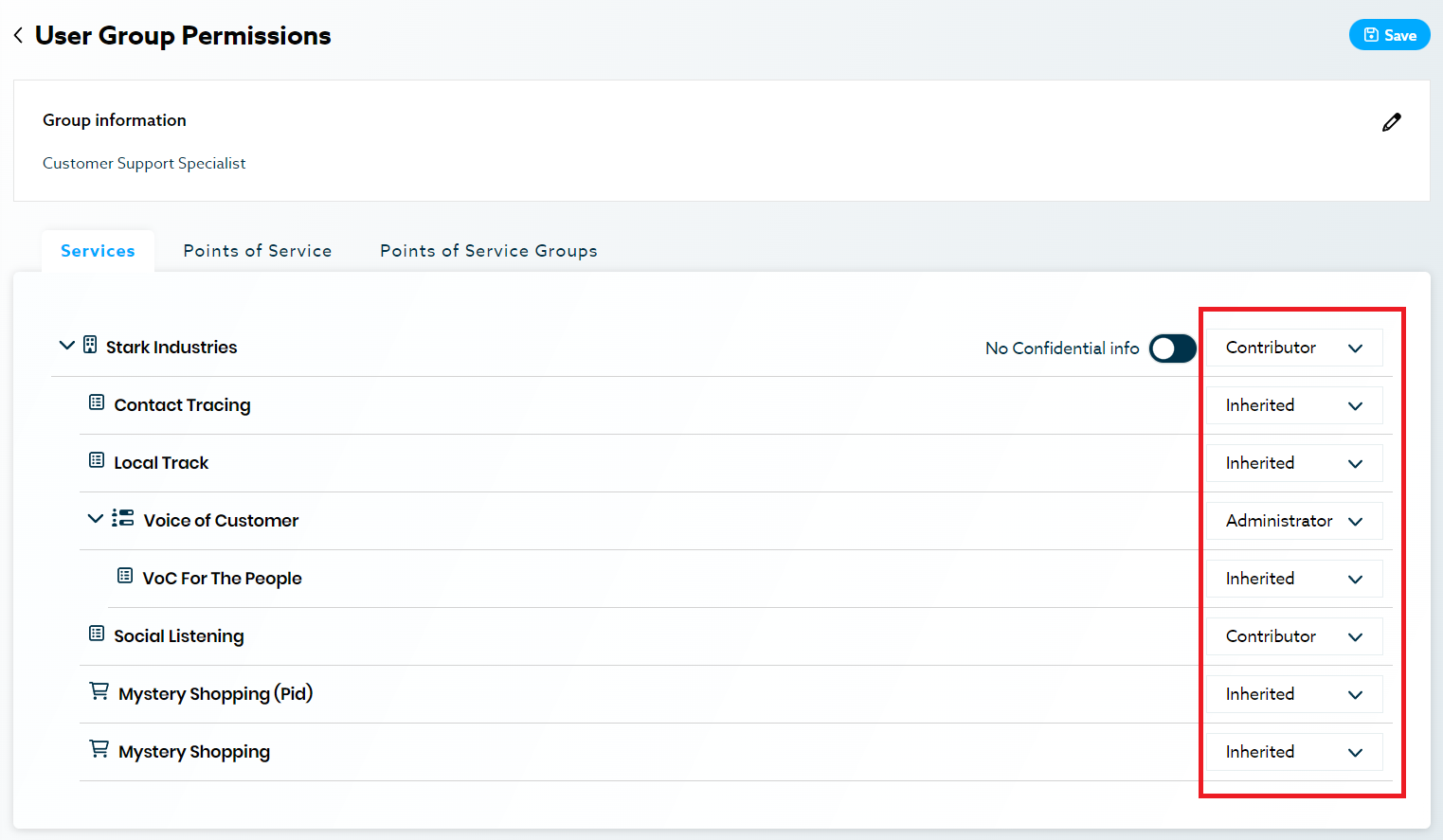

Concept d’ajout et d’héritage

Hexia utilise un système de permissions additive. Cela signifie que vous pouvez facilement ajouter des permissions et les cumuler, mais vous ne pouvez jamais les soustraire.

Exemple : si tout le monde dans le groupe Département Pepper Pots a une permission de contributeur sur une ressource, toutes les autres permissions liées dans la hiérarchie doivent être au niveau contributeur ou supérieur. Vous pouvez ajouter une permission d’administrateur à une ressource, mais vous ne pouvez pas rétrograder quelqu’un au niveau lecteur. Si vous avez besoin de permissions plus fines, utilisez des permissions individuelles et n’utilisez pas de groupes pour ce cas d’utilisation.

Permissions supplémentaires

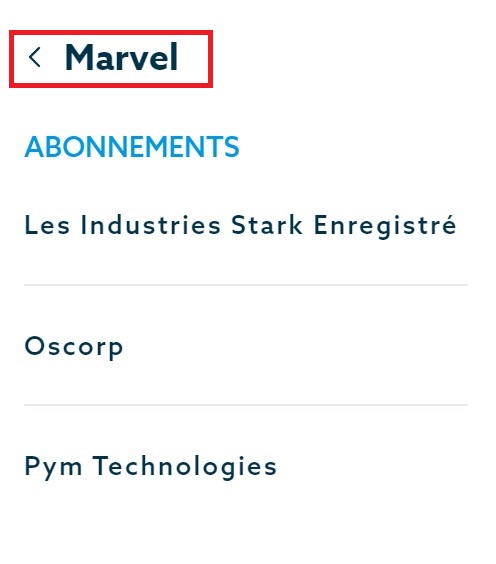

Certaines permissions supplémentaires sont disponibles pour s’ajouter aux précédentes discutées ci-dessus. Elles sont généralement spécifiques à un service.

Exemple : vous pouvez avoir besoin qu’un de vos spécialistes du support client gère des concours et ait accès aux informations confidentielles des utilisateurs. Dans ce cas, ajoutez cet utilisateur au groupe Spécialistes du support client et ajoutez simplement la permission individuelle nommée « permission d’informations confidentielles » à cet utilisateur. Tous les autres membres du groupe n’auront pas accès aux informations confidentielles.

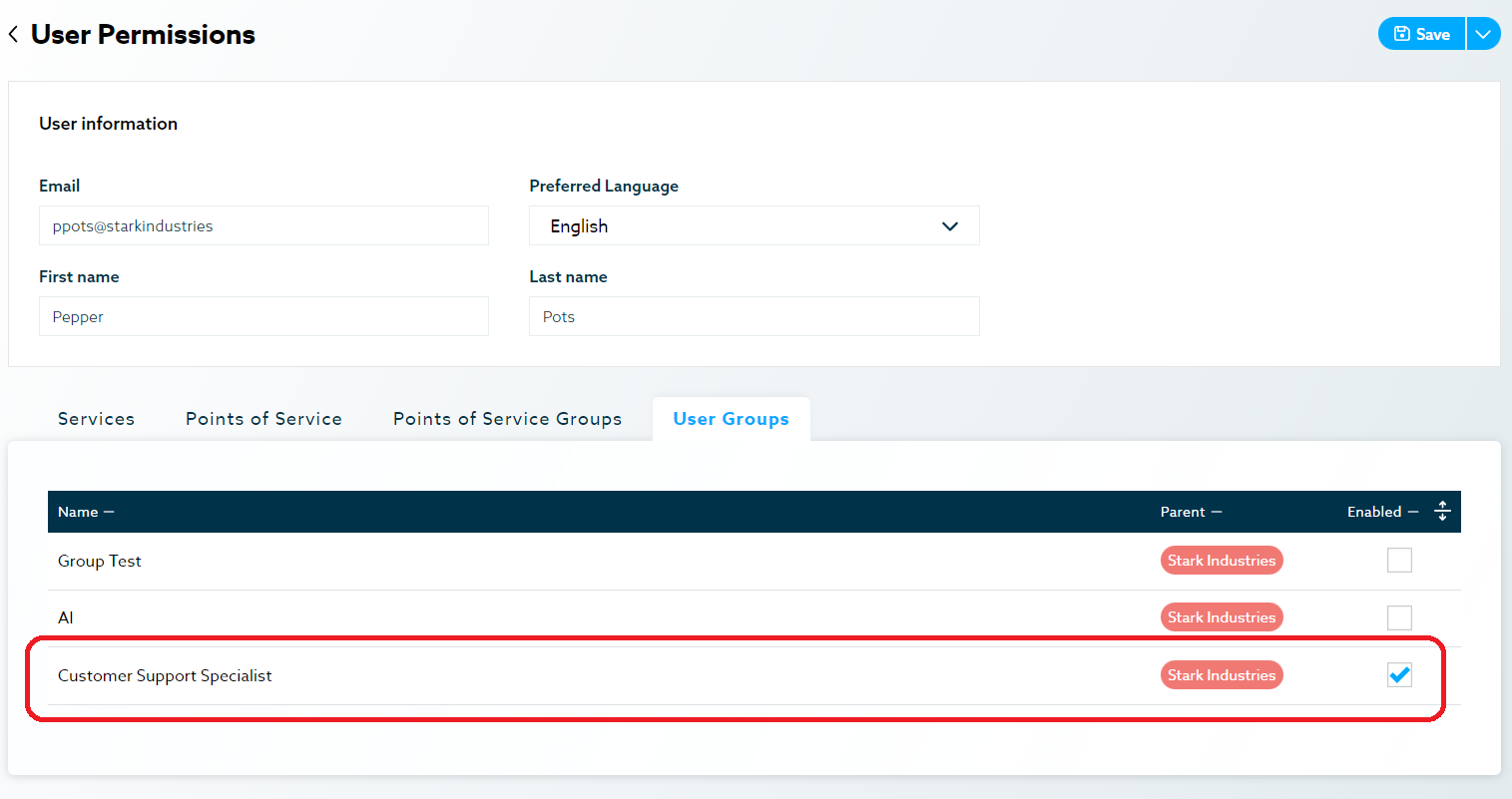

Exemple : Pepper Pots assignée au groupe Support client:

Exemple : Pepper Pots assignée individuellement à la permission d’informations confidentielles :